AppLocker is een relatief nieuwe feature binnen Windows Server. AppLocker is geïntroduceerd bij de release van Windows Server 2008. Met AppLocker kan een systeembeheerder via Policy’s en groepen binnen de AD bepalen welke gebruikers welke applicaties mogen benaderen. Met AppLocker kunnen de volgende handelingen uitgevoerd worden (Overzicht van AppLocker, 2013):

- Regels definiëren op basis van bestandskenmerken die zijn afgeleid van de digitale handtekening, waaronder de naam van de uitgever, de productnaam, de bestandsnaam en de bestandsversie. Dit houdt in dat een applicatie ten alle tijden geüpdatet kan worden zonder dat een nieuwe regel aangemaakt hoeft te worden.

- Een regel toewijzen aan een beveiligingsgroep of een individuele gebruiker.

- Uitzonderingen maken voor regels. Zo kan er bijvoorbeeld een regel gemaakt worden die toestaat dat alle Windows-processen worden uitgevoerd behalve de Register-editor.

- De modus alleen controle gebruiken om het beleid te implementeren en het effect ervan te analyseren voordat het beleid wordt toepast.

- Regels Importeren en exporteren. Import- en exportbewerkingen hebben betrekking op het hele beleid.

Applocker kan op meerdere manieren geconfigureerd worden, er kan gebruik gemaakt worden van whitelisting of blacklisting. Deze termen zijn in voorgaande hoofdstukken al behandeld en werkt ook bij AppLocker op dezelfde manier. Applocker kijkt naar de volgende bestandsextenties: uitvoerbare bestanden (.EXE en .COM), scripts (.JS, .PS1, .VBS, .CMD en .BAT), Windows Installer-bestanden (.MSI en .MSP) en DLL-bestanden (.DLL en .OCX). Omdat dit uitgebreid is kunnen veel specifieke instellingen geconfigureerd worden.

AppLocker kan standaard lijsten aanmaken van Program Files, Windows en andere mappen zodat alle uitvoerbare bestanden hierin detecteert worden en vervolgens toegelaten of geblokkeerd. Zo kan zeer specifiek gekeken worden wat gebruikers wel en niet mogen uitvoeren.

Om de verschillende applicaties aan gebruikers(groepen) toe te wijzen kunnen groepen aangemaakt worden in de AD. Aan deze groepen kunnen gebruikers gekoppeld kunnen worden. Deze groepen kunnen aan de AppLocker policy gekoppeld worden waardoor zij toegang krijgen tot een applicatie.

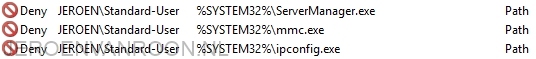

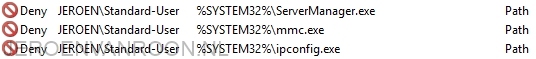

In dit hoofdstuk wordt als voorbeeld het gebruik van Servermanager.exe, MMC.exe en Ipconfig.exe geblokkeerd voor standaard gebruikers. Hiervoor moeten onderstaande stappen uitgevoerd worden. De configuratie van AppLocker gebeurd in de volgende policy:

- Computer Configuration > Policies > Windows Settings > Application Control Policies > Applocker

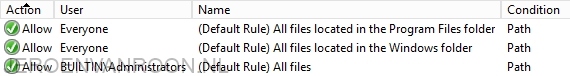

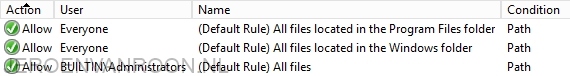

In deze policy kan per categorie aangegeven worden welke applicaties wel en niet geopend mogen worden. In dit voorbeeld gaan we een aantal Executable Rules aanmaken. We gaan gebruik maken van blacklisting, dus de eerste stap is het accepteren van alle applicaties voor alle gebruikers. Dit kan gedaan worden door rechtermuisknop te klikken op Executable Rules en vervolgens op Create Default Rules.

Na het creëren van de Default Rules kunnen applicaties geblokkeerd worden. Dit kan gedaan worden door op de rechtermuisknop te klikken op Executable Rules, en vervolgens op Create New Rule. Vervolgens wordt een wizard doorlopen wat er met de applicatie gedaan moet worden en waaraan hij moet voldoen. Er zijn drie soorten condities waaraan een applicatie kan worden gecategoriseerd. Deze zijn Publisher, Path en File Hash.

Als er gekozen wordt voor de publisher conditie kan er een regel gemaakt worden op basis van de digitale handtekening van de uitgever. Op deze manier kan bijvoorbeeld alle software van Adobe geblokkeerd of geaccepteerd worden. Indien er wordt gekozen voor Path conditie kan er via een bepaald pad een applicatie geblokkeerd worden. Door middel van de File Hash conditie kan er op basis van een File Hash een applicatie geblokkeerd worden. Er zal een hash van de applicatie gemaakt worden, en zodra deze overeenkomt wordt de applicatie geblokkeerd. Dit heeft als nadeel dat bij een applicatie update er een nieuwe hash gemaakt dient te worden. De blokkades van Servermanager.exe, MMC.exe en Ipconfig.exe worden gedaan op basis van de Path methode.

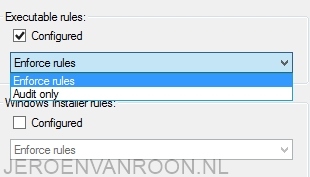

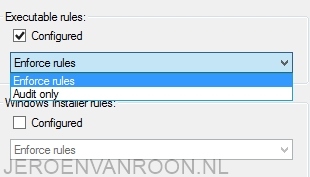

Om de policy daadwerkelijk door te voeren moet hij gekoppeld worden aan de OU waar ook de server zich in bevind. Tevens moet er binnen de Group Policy aangegeven worden dat hij uitgerold mag worden. Dit kan gedaan worden door op de rechtermuisknop te klikken op Applocker en te kiezen voor eigenschappen. Hier kunnen de verschillende bestandextensiegroepen apart geactiveerd worden. Tijdens het activeren kan er gekozen worden voor Enforce Rules of Audit Only. Indien er gekozen wordt voor Audit Only kan in het systeemlogboek uitgelezen worden welke applicaties eigenlijk geblokkeerd zouden worden, zonder ze daadwerkelijk te blokkeren. Dit kan zeer bruikbaar zijn in live omgevingen waar eerst getest moet worden. In dit geval activeren we de policy via Enforce rules.

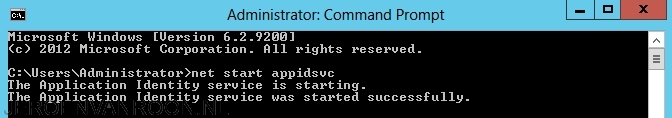

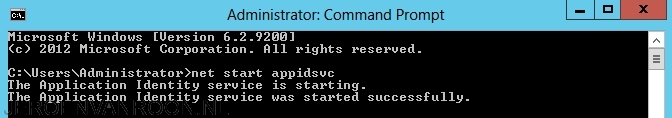

Als dit geconfigureerd is, is de policy klaar voor gebruik. Echter zal het nog niet werken, de applicaties worden gewoon toegelaten. Dit komt omdat voor de verificatie van de applicaties een systeemservice moet draaien welke niet standaard gestart staat. Deze service is de Application Identity service en kan gestart worden met het commando: ‘net start AppIDsvc’. Na het starten werkt de policy naar behoren en worden de geconfigureerde applicaties geblokkeerd.

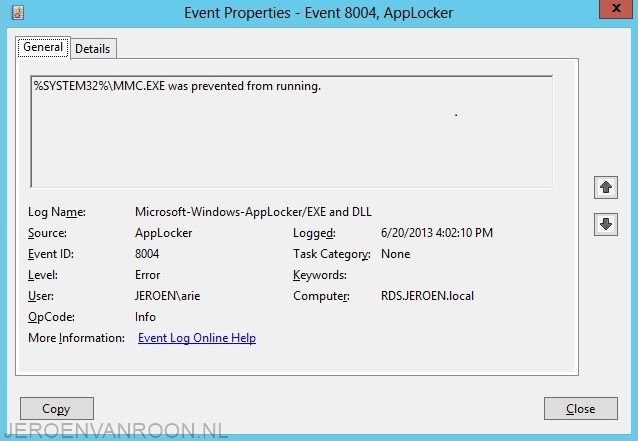

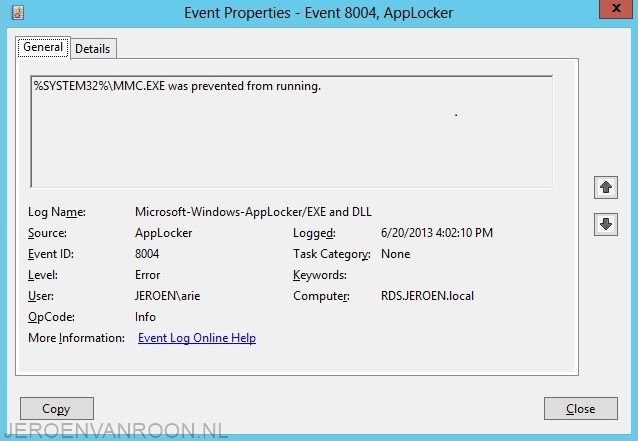

Zodra applicaties geblokkeerd worden kunnen deze teruggevonden worden in het logboek van de RDS server. Elke applicatie die wordt toegestaan of geblokkeerd wordt hierin weergegeven. Dit kan een zeer handig hulpmiddel zijn voor systeembeheerders.